在昨天我們討論完如何Azure Management Tool的指令建立VM後,今天我們來聊聊Azure

上的Security控管,在當今時代,縱深防禦是一種採用一系列機制來減緩未經授權的數據

訪問的攻擊進展的策略。縱深防禦的目的是保護和防止信息被未授權訪問的個人竊取。

用於定義安全狀態的通用原則是機密性,完整性和可用性,統稱為CIA

(Confidentiality,Integrity,Availability)

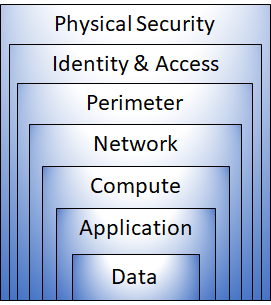

縱深防禦可以看成是一組層次,數據放在中間,每一層都提供保護,因此,如果

其中一層被破壞,則下一層已經到位以防止進一步暴露。這種方法消除了對任何

單一保護層的依賴,並且可以減慢攻擊速度並提供可以自動或手動執行的警報

遙測。

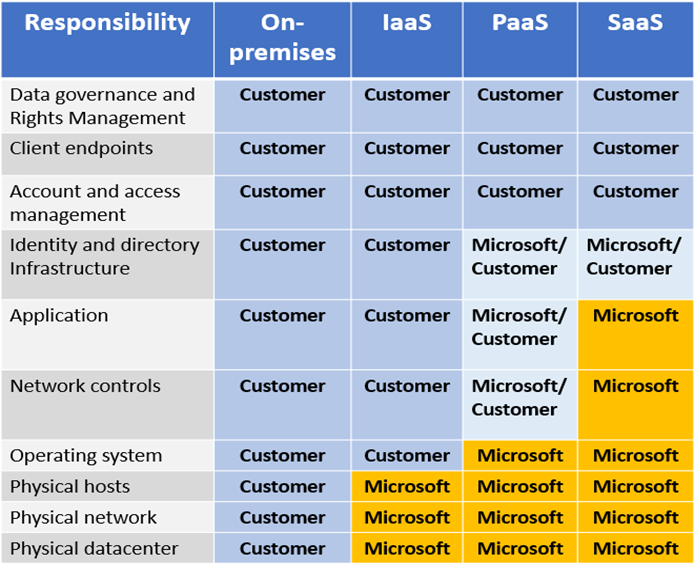

隨著計算環境從客戶控制的數據中心轉移到雲中,安全性的責任也發生了變化。現在,

運營環境的安全性已成為雲提供商和客戶共同關注的問題。通過將這些職責轉移到

Azure等雲服務,組織可以減少對非核心業務能力活動的關注,以下為使用Cloud後

的責任劃分

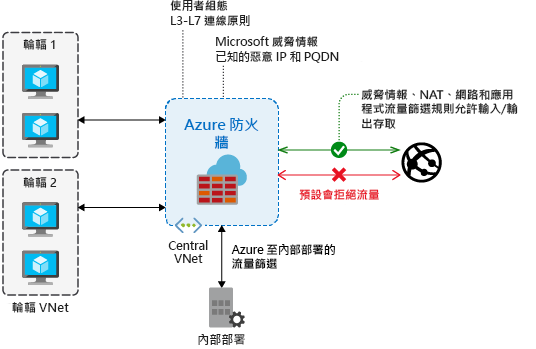

Azure Firewall 是基於雲的託管網絡安全服務,可保護您的Azure虛擬網絡資源。

它是一種完全狀態的防火牆即服務,具有內置的高可用性和不受限制的雲可伸縮性。

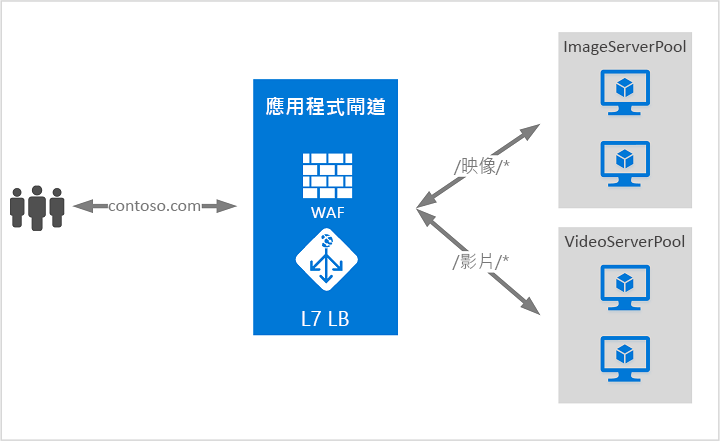

Azure Application Gateway是網路流量負載平衡器,可讓您管理Web應用程式的流量。

Application Gateway可讓您根據 HTTP 要求的其他屬性(例如URI路徑或主機標頭)

進行路由決策。 例如,您可以根據傳入URL路由傳送流量。 因此,如果/images在

傳入的URL中,您可以將流量路由傳送至一組針對影像設定的特定伺服器(也稱為集區)

如果/video 在此 URL 中,該流量就會路由至另一個針對影片最佳化的集區。

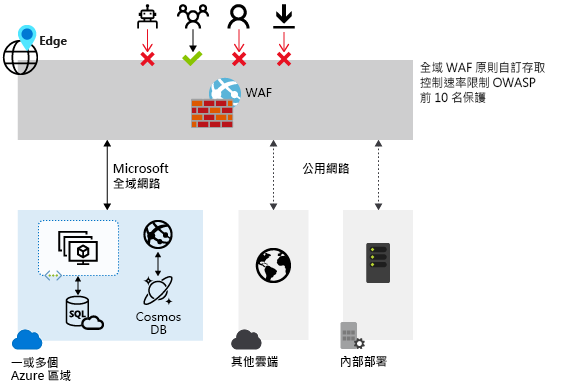

Web Application Firewall(WAF)可集中保護 Web 應用程式,使其免於遭遇

常見的攻擊和弱點。Web 應用程式已逐漸成為利用常見已知弱點進行惡意攻擊的目標。

在這之中,SQL 插入式和跨網站 , 指令碼攻擊是最常見的攻擊。

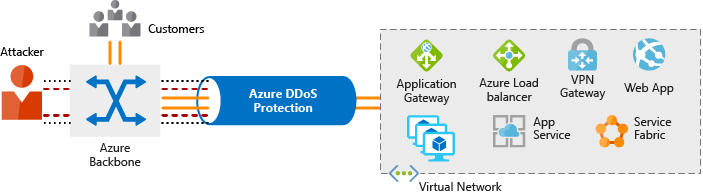

Azure DDoS Protection攻擊試圖淹沒和耗盡應用程序的資源,從而使應用程序變慢

或對合法用戶無響應。DDoS攻擊可以針對可通過Internet公開訪問的任何端點。因此

,任何暴露於互聯網的資源(例如網站)都可能受到DDoS攻擊的威脅。

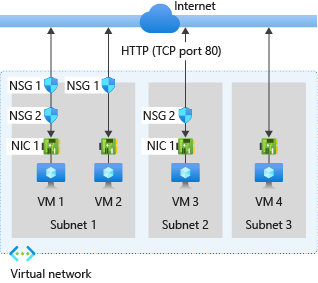

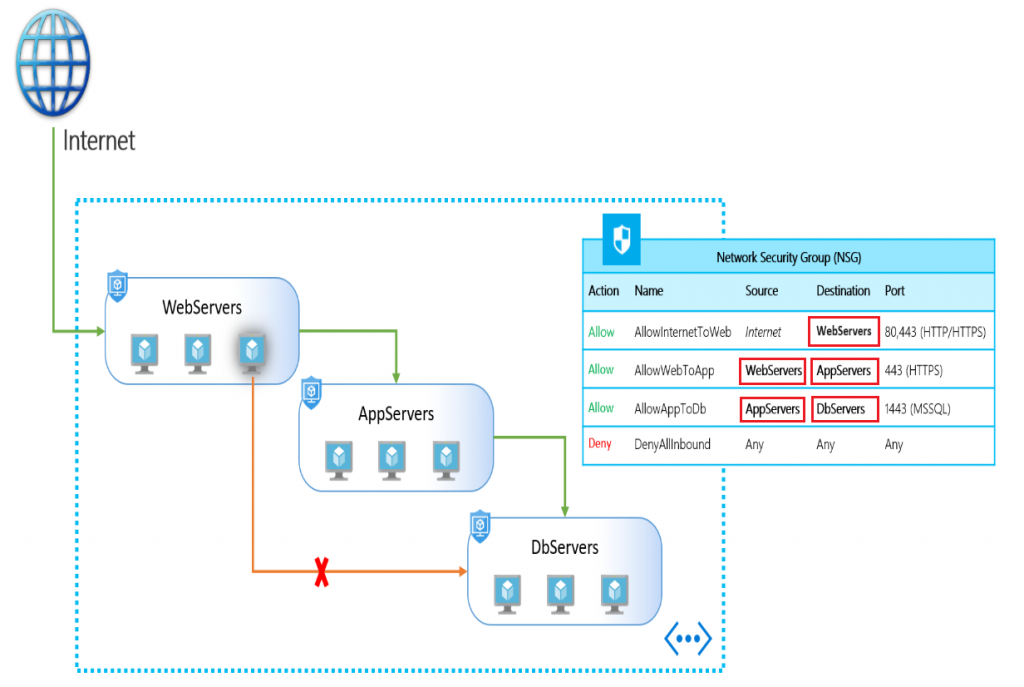

Network Security Groups(NSG)允許您篩選往返於Azure虛擬網絡中Azure資源的

網絡流量,NSG可以包含多個入站和出站安全規則,使您可以按源IP地址和目標IP地址,

端口和協議過濾來往於資源的流量

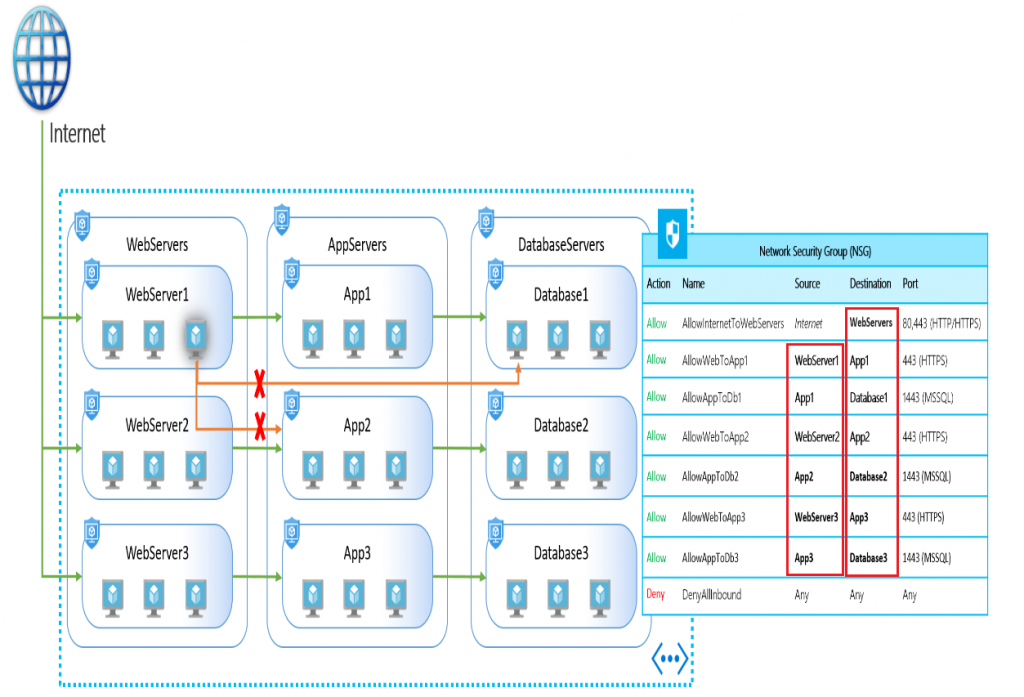

Application Security Groups(ASG)使您可以將網絡安全性配置為應用程序結構的

自然擴展,從而可以對虛擬機進行分組並根據這些組定義網絡安全策略,此功能使您可以

大規模重用安全策略,而無需手動維護顯式IP地址。該平台處理顯式IP地址和多個

規則集的複雜性,使您可以專注於業務邏輯。

選擇Azure網絡安全解決方案,可以結合使用多個Azure網絡和安全服務來管理

網絡安全並提供增強的分層保護。

網絡安全組和Azure防火牆。Azure防火牆補充了網絡安全組功能。它們共同提供了更好

的深度防禦網絡安全性。網絡安全組提供分佈式網絡層流量過濾,以將流量限制為每個

預訂中虛擬網絡內的資源。Azure防火牆是一種完全狀態的集中式網絡防火牆即服務,

可跨不同的訂閱和虛擬網絡提供網絡和應用程序級保護。

應用程序網關WAF和Azure防火牆。WAF是Application Gateway的一項功能,可為您的

Web應用程序提供針對常見漏洞利用和漏洞的集中式入站保護。Azure防火牆為非

HTTP / S協議(例如RDP,SSH,FTP)提供入站保護,為所有端口和協議提供出站

網絡級保護,並為出站HTTP / S提供應用程序級保護。兩者結合可提供額外的保護層。

Day10教學講義:

https://docs.microsoft.com/zh-tw/learn/modules/secure-network-connectivity/1-introduction

手把手設定Secure Network Traffic步驟

https://docs.microsoft.com/zh-tw/learn/modules/secure-network-connectivity/9-walkthrough-traffic